系统分析师教程

深受用户欢迎的系统分析师教程是一款非常好用的电子图书应用,该软件看上去很简单的样子,功能却非常强大,可以给用户更好的使用体验,系统分析师教程用户的使用也是非常的简单方便,感兴趣的朋友赶快来免费下载体验吧!

系统分析师教程是专为系统分析考试提供的专用教材,为考生们带来考试大纲方向和备考重点知识,让大家复习的游刃有余,本站诚意推荐!

系统分析师教程pdf图书介绍

本书内容既符合系统分析师考试总体纲领性的要求,也是系统分析师职业生涯所必需的知识与技能体系。准备参加考试的人员可通过阅读本书掌握考试大纲规定的知识,把握考试重点和难点。

本书由全国计算机专业技术资格考试办公室组织编写,是系统分析师考试的指定教材。本书围绕系统分析师的工作职责和任务而展开,对系统分析师所必须掌握的理论基础和应用技术做了详细的介绍,重在培养系统分析师所必须具备的专业技能。

本书可作为系统分析师的工作手册,也可作为系统分析与设计技术的培训和辅导教材,还可以作为计算机专业教师的教学参考用书。

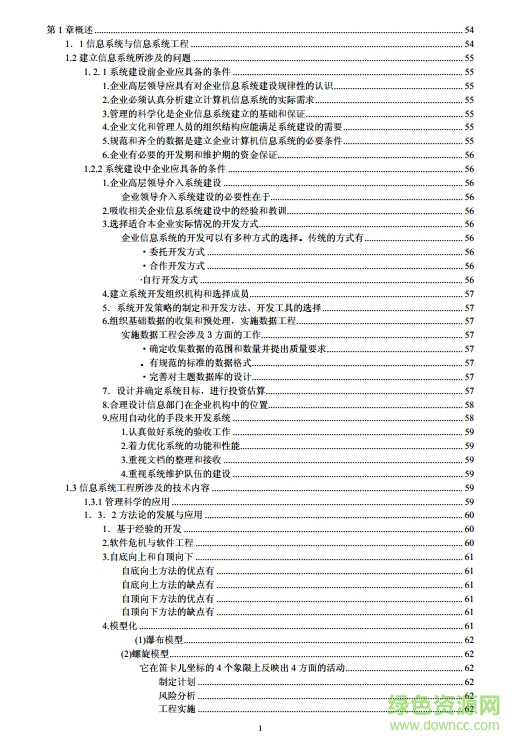

系统分析师教程电子书目录

第1章 绪论 1

1.1 信息与信息系统 1

1.1.1 信息的基本概念 1

1.1.2 系统及相关理论 3

1.1.3 系统工程方法论 6

1.1.4 信息系统工程 9

1.2 系统分析师 10

1.2.1 系统分析师的角色定位 11

1.2.2 系统分析师的任务 13

1.2.3 系统分析师的知识体系 15

第2章 经济管理与应用数学 19

2.1 会计常识 19

2.2 会计报表 21

2.2.1 资产负债表 21

2.2.2 利润表与利润分配表 22

2.3 现代企业组织结构 23

2.3.1 企业组织结构模式 23

2.3.2 企业组织结构设计 26

2.4 业绩评价 27

2.4.1 成本中心的业绩评价 27

2.4.2 利润中心的业绩评价 28

2.4.3 投资中心的业绩评价 29

2.5 企业文化管理 30

2.5.1 企业文化的内容 31

2.5.2 企业文化管理的作用 32

2.6 IT审计相关常识 33

2.6.1 IT审计概述 33

2.6.2 IT审计程序 35

2.6.3 IT审计的方法与工具 37

2.6.4 IT审计的重点环节 38

2.7 概率统计应用 39

2.7.1 古典概率应用 39

2.7.2 随机变量及其分布 43

2.7.3 随机变量的数字特征 44

2.7.4 常用分布 46

2.7.5 常用统计分析方法 49

2.8 图论应用 53

2.8.1 最小生成树 53

2.8.2 最短路径 55

2.8.3 网络与最大流量 57

2.9 组合分析 60

2.9.1 排列和组合 61

2.9.2 抽屉原理和容斥原理 63

2.10 算法的选择与应用 65

2.10.1 非数值算法 65

2.10.2 数值算法 68

2.11 运筹方法 73

2.11.1 网络计划技术 73

2.11.2 线性规划 79

2.11.3 决策论 82

2.11.4 对策论 87

2.11.5 排队论 90

2.11.6 存贮论 93

2.12 数学建模 95

第3章 操作系统基本原理 97

3.1 操作系统概述 97

3.1.1 操作系统的类型 98

3.1.2 操作系统的结构 99

3.2 进程管理 101

3.2.1 进程的状态 101

3.2.2 信号量与PV操作 103

3.2.3 死锁问题 105

3.2.4 线程管理 108

3.3 内存管理 111

3.3.1 地址变换 111

3.3.2 分区存储管理 112

3.3.3 段页式存储管理 114

3.3.4 虚拟存储管理 116

3.4 文件系统 119

3.4.1 文件的组织结构 119

3.4.2 存储空间管理 121

3.4.3 分布式文件系统 122

第4章 数据通信与计算机网络 124

4.1 数据通信基础知识 124

4.1.1 信道特性 124

4.1.2 数据传输技术 127

4.1.3 数据编码与调制 128

4.2 网络体系结构与协议 131

4.2.1 网络互联模型 131

4.2.2 常见的网络协议 133

4.2.3 网络地址与分配 135

4.3 局域网与广域网 138

4.3.1 局域网基础知识 138

4.3.2 以太网技术 139

4.3.3 无线局域网 141

4.3.4 广域网技术 143

4.3.5 网络接入技术 145

4.4 网络互连与常用设备 147

4.5 网络工程 149

4.5.1 网络规划 149

4.5.2 网络设计 151

4.5.3 网络实施 153

第5章 数据库系统 154

5.1 数据库模式 154

5.2 数据模型 156

5.2.1 数据模型的分类 156

5.2.2 关系模型 157

5.2.3 规范化理论 160

5.3 数据库访问接口 164

5.4 数据库的控制功能 165

5.4.1 并发控制 165

5.4.2 数据库性能优化 168

5.4.3 数据库的完整性 170

5.4.4 数据库的安全性 172

5.4.5 备份与恢复技术 174

5.4.6 数据中心的建设 177

5.5 数据库设计与建模 178

5.5.1 数据库设计阶段 179

5.5.2 实体联系模型 180

5.6 分布式数据库系统 183

5.6.1 分布式数据库概述 183

5.6.2 数据分片 185

5.6.3 分布式数据库查询优化 186

5.7 数据仓库技术 190

5.7.1 联机分析处理 190

5.7.2 数据仓库概述 192

5.7.3 数据仓库的设计方法 194

5.8 数据挖掘技术 195

5.8.1 数据挖掘概述 195

5.8.2 常用技术与方法 197

5.8.3 数据挖掘技术的应用 200

第6章 系统配置与性能评价 202

6.1 计算机系统层次结构 202

6.1.1 计算机硬件的组成 202

6.1.2 计算机软件的分类 204

6.1.3 计算机系统结构的分类 205

6.2 存储器系统 207

6.2.1 主存储器 208

6.2.2 辅助存储器 209

6.2.3 Cache存储器 213

6.2.4 网络存储技术 217

6.2.5 虚拟存储技术 220

6.3 输入输出系统 222

6.3.1 输入输出方式 222

6.3.2 总线 225

6.3.3 接口 227

6.4 指令系统 230

6.4.1 基本指令系统 230

6.4.2 复杂指令系统 232

6.4.3 精简指令系统 233

6.5 流水线技术 236

6.5.1 流水线工作原理 236

6.5.2 流水线的性能分析 238

6.5.3 局部相关与全局相关 241

6.6 多处理机系统 244

6.6.1 多处理机系统概述 244

6.6.2 海量并行处理结构 246

6.6.3 对称多处理机结构 247

6.6.4 互连网络 248

6.7 系统性能设计 250

6.7.1 系统性能指标 251

6.7.2 系统性能调整 253

6.8 系统性能评估 256

6.8.1 评估方法体系 256

6.8.2 经典评估方法 257

6.8.3 基准程序法 259

第7章 企业信息化战略与实施 262

7.1 企业信息化概述 262

7.2 企业信息化规划 264

7.2.1 信息化规划的内容 264

7.2.2 信息化规划与企业战略规划 266

7.3 信息系统开发方法 268

7.3.1 结构化方法 268

7.3.2 面向对象方法 270

7.3.3 面向服务方法 274

7.3.4 原型化方法 277

7.4 信息系统战略规划方法 279

7.4.1 企业系统规划法 279

7.4.2 关键成功因素法 285

7.4.3 战略集合转化法 286

7.4.4 战略数据规划法 287

7.4.5 信息工程方法 290

7.4.6 战略栅格法 292

7.4.7 价值链分析法 293

7.4.8 战略一致性模型 294

7.5 企业资源规划和实施 296

7.5.1 erp概述 296

7.5.2 ERP的开发方法 298

7.5.3 ERP的实施 300

7.6 信息资源管理 302

7.6.1 信息资源管理概述 302

7.6.2 规范与标准 304

7.6.3 信息资源规划 306

7.6.4 信息资源网建设 307

7.7 企业信息系统 309

7.7.1 客户关系管理 309

7.7.2 供应链管理 311

7.7.3 产品数据管理 313

7.7.4 产品生命周期管理 315

7.7.5 知识管理 316

7.7.6 商业智能 318

7.7.7 企业门户 319

7.7.8 电子商务 321

7.7.9 决策支持系统 323

7.8 电子政务 325

7.8.1 政府职能 325

7.8.2 电子政务的模式 327

7.8.3 电子政务的实施 328

7.9 业务流程重组 331

7.9.1 BPR概述 331

7.9.2 BPR的实施 332

7.9.3 基于BPR的信息系统规划 334

7.10 企业应用集成 335

7.10.1 传统企业应用集成 335

7.10.2 事件驱动的企业应用集成 338

7.11 首席信息官 340

第8章 软件工程 342

8.1 软件生命周期 342

8.2 软件开发方法 345

8.2.1 形式化方法 345

8.2.2 逆向工程 347

8.3 软件开发模型 348

8.3.1 软件开发模型概述 348

8.3.2 快速应用开发 351

8.3.3 统一过程 352

8.3.4 敏捷方法 355

8.4 软件开发环境与工具 357

8.4.1 软件开发环境 357

8.4.2 软件开发工具 359

8.5 软件过程管理 360

8.5.1 软件能力成熟度模型 360

8.5.2 软件过程评估 363

第9章 系统规划 366

9.1 系统规划概述 366

9.2 项目的提出与选择 368

9.2.1 项目的立项目标和动机 368

9.2.2 项目立项的价值判断 369

9.2.3 项目的选择和确定 370

9.3 初步调查 372

9.4 可行性研究 373

9.4.1 可行性评价准则 374

9.4.2 可行性研究的步骤 376

9.4.3 可行性研究报告 377

9.5 成本效益分析技术 379

9.5.1 成本和收益 379

9.5.2 净现值分析 382

9.5.3 投资回收期与投资回报率 385

9.6 系统方案 386

9.6.1 候选方案的可行性评价 386

9.6.2 系统建议方案报告 388

第10章 系统分析 389

10.1 系统分析概述 389

10.2 详细调查 390

10.2.1 详细调查的原则 391

10.2.2 详细调查的内容 392

10.2.3 详细调查的方法 393

10.3 现有系统分析 395

10.4 组织结构分析 396

10.4.1 组织结构图 396

10.4.2 组织结构调查 397

10.5 系统功能分析 398

10.6 业务流程分析 399

10.6.1 业务流程分析概述 400

10.6.2 业务流程图 401

10.6.3 业务活动图示 403

10.6.4 业务流程建模 405

10.7 数据与数据流程分析 412

10.7.1 数据汇总分析 412

10.7.2 数据属性分析 412

10.7.3 数据流程分析 414

10.8 系统需求规格说明 414

第11章 软件需求工程 417

11.1 软件需求概述 417

11.2 需求获取 418

11.2.1 用户访谈 419

11.2.2 问卷调查 420

11.2.3 采样 422

11.2.4 情节串联板 423

11.2.5 联合需求计划 425

11.2.6 需求记录技术 426

11.3 需求分析 429

11.3.1 需求分析的任务 429

11.3.2 需求分析的方法 430

11.4 结构化分析方法 431

11.4.1 数据流图 432

11.4.2 状态转换图 434

11.4.3 数据字典 435

11.5 面向对象分析方法 437

11.5.1 统一建模语言 437

11.5.2 用例模型 440

11.5.3 分析模型 447

11.6 需求定义 451

11.6.1 需求定义的方法 451

11.6.2 软件需求规格说明书 453

11.7 需求验证 454

11.7.1 需求评审 454

11.7.2 需求测试 457

11.8 需求管理 459

11.8.1 需求变更管理 459

11.8.3 需求风险管理 461

11.8.4 需求跟踪 463

第12章 软件架构设计 466

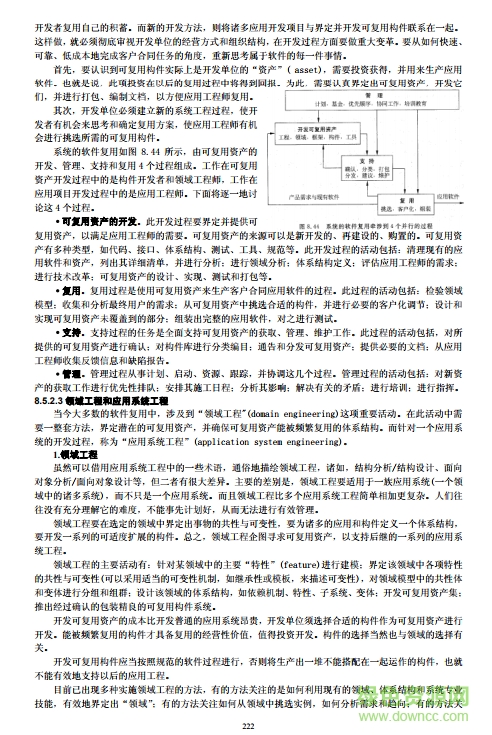

12.1 构件与软件复用 466

12.1.1 主流构件标准 467

12.1.2 构件获取与管理 469

12.1.3 构件复用的方法 470

12.2 软件架构概述 472

12.3 软件架构建模 475

12.4 软件架构风格 477

12.4.1 经典架构风格 477

12.4.2 层次架构风格 479

12.4.3 富互联网应用 484

12.5 面向服务的架构 487

12.5.1 SOA概述 487

12.5.2 SOA的关键技术 489

12.5.3 SOA的实现方法 491

12.6 软件架构评估 495

12.6.1 架构评估概述 495

12.6.2 ATAM评估方法 497

12.6.3 SAAM评估方法 499

12.7 软件产品线 501

12.7.1 产品线的过程模型 501

12.7.2 产品线的建立方式 504

第13章 系统设计 507

13.1 系统设计概述 507

13.2 处理流程设计 510

13.2.1 流程设计概述 510

13.2.2 工作流管理系统 512

13.2.3 流程设计工具 514

13.3 结构化设计 519

13.3.1 模块结构 519

13.3.2 系统结构图 523

13.4 面向对象设计 527

13.4.1 设计软件类 527

13.4.2 对象持久化与数据库 528

13.4.3 面向对象设计的原则 529

13.5 设计模式 532

13.5.1 设计模式概述 533

13.5.2 设计模式分类 534

第14章 系统实现与测试 538

14.1 系统实现概述 538

14.1.1 程序设计方法 538

14.1.2 程序设计语言与风格 539

14.2 软件测试概述 540

14.2.1 测试自动化 541

14.2.2 软件调试 543

14.3 软件测试方法 544

14.3.1 静态测试 544

14.3.2 白盒测试 546

14.3.3 黑盒测试 548

14.4 测试的类型 551

14.4.1 单元测试 551

14.4.2 集成测试 553

14.4.3 系统测试 555

14.4.4 其他测试类型 556

14.5 面向对象系统的测试 557

14.5.1 面向对象系统的测试策略 557

14.5.2 面向对象系统的单元测试 559

14.5.3 面向对象系统的集成测试 559

14.6 软件测试的组织 561

第15章 系统运行与维护 564

15.1 遗留系统的处理策略 564

15.1.1 评价方法 564

15.1.2 演化策略 567

15.2 系统转换与交接 568

15.2.1 新旧系统的转换策略 568

15.2.2 数据转换和迁移 570

15.3 系统的扩展和集成 573

15.4 系统运行管理 574

15.4.1 系统成本管理 574

15.4.2 系统用户管理 575

15.4.3 网络资源管理 577

15.4.4 软件资源管理 578

15.5 系统故障管理 579

15.5.1 故障监视 579

15.5.2 故障调查 580

15.5.3 故障支持和恢复处理 581

15.6 软件维护 582

15.6.1 软件维护概述 582

15.6.2 软件维护的影响因素 583

15.6.3 软件维护成本 585

15.6.4 软件维护管理 586

15.8 系统监理与评价 588

15.8.1 工程监理 589

15.8.2 系统评价 590

第16章 新技术应用 592

16.1 中间件技术 592

16.1.1 中间件概述 592

16.1.2 主要的中间件 595

16.1.3 中间件与构件的关系 599

16.2 J2EE与.NET平台 600

16.2.1 J2EE核心技术 601

16.2.2 Java企业应用框架 603

16.2.3 .NET平台概述 606

16.2.4 比较分析 607

16.3 虚拟计算 610

16.3.1 P2P计算 610

16.3.2 云计算 616

16.3.3 软件即服务 618

16.3.4 网格计算 621

16.3.5 普适计算 623

16.4 片上系统 625

16.4.1 SoC设计 626

16.4.2 SoC验证 628

16.5 多核技术 630

16.5.1 多核与多线程 630

16.5.2 多核编程 631

16.6 面向方面的编程 632

16.6.1 AOP概述 632

16.6.2 AOP关键技术 635

第17章 嵌入式系统分析与设计 638

17.1 嵌入式系统概述 638

17.2 嵌入式数据库系统 640

17.3 嵌入式实时操作系统 643

17.3.1 嵌入式操作系统概述 643

17.3.2 多任务调度算法 646

17.3.3 优先级反转 650

17.4 嵌入式系统开发 653

17.4.1 开发平台 654

17.4.2 开发流程 655

17.4.3 软硬件协同设计 657

17.4.4 系统分析与设计 660

17.4.5 低功耗设计 663

第18章 系统安全性分析与设计 666

18.1 信息系统安全体系 666

18.2 数据安全与保密 669

18.2.1 数据加密技术 669

18.2.2 认证技术 670

18.2.3 密钥管理体制 673

18.3 通信与网络安全技术 675

18.3.1 防火墙 675

18.3.2 虚拟专用网 680

18.3.3 安全协议 681

18.3.4 单点登录技术 683

18.4 病毒防治与防闯入 685

18.4.1 病毒防护技术 685

18.4.2 入侵检测技术 687

18.4.3 入侵防护技术 689

18.4.4 网络攻击及预防 690

18.4.5 计算机犯罪与防范 693

18.5 系统访问控制技术 694

18.5.1 访问控制概述 694

18.5.2 访问控制模型 696

18.5.3 访问控制分类 697

18.6 容灾与业务持续 699

18.6.1 灾难恢复技术 699

18.6.2 灾难恢复规划 700

18.6.3 业务持续性规划 702

18.7 安全管理措施 704

18.7.1 安全管理的内容 705

18.7.2 安全审计 706

18.7.3 私有信息保护 707

第19章 系统可靠性分析与设计 709

19.1 系统可靠性概述 709

19.1.1 系统故障模型 709

19.1.2 系统可靠性指标 711

19.1.3 系统可靠性模型 711

19.2 系统可靠性分析 713

19.3 冗余技术 715

19.3.1 冗余技术的分类 716

19.3.2 冗余系统 717

19.4 软件容错技术 718

19.4.1 N版本程序设计 719

19.4.2 恢复块方法 720

19.4.3 防卫式程序设计 721

19.5 双机容错技术 722

19.6 集群技术 724

19.6.1 集群技术概述 724

19.6.2 高性能计算集群 726

19.6.3 负载均衡集群 728

19.6.4 高可用性集群 729

19.6.5 负载均衡技术 731

19.6.6 进程迁移技术 734

第20章 项目管理 737

20.1 项目开发计划 737

20.1.1 项目开发计划概述 737

20.1.2 项目开发计划的编制 740

20.2 范围管理 741

20.2.1 范围计划的编制 742

20.2.2 创建工作分解结构 743

20.2.3 范围确认和控制 744

20.3 进度管理 746

20.3.1 活动排序 746

20.3.2 活动资源估算 749

20.3.3 活动历时估算 750

20.3.4 进度控制 754

20.4 成本管理 756

20.4.1 成本估算 756

20.4.2 成本预算 757

20.4.3 成本控制 759

20.5 软件配置管理 762

20.5.1 配置管理概述 762

20.5.2 配置标识 764

20.5.3 变更控制 766

20.5.4 版本控制 768

20.5.5 配置审核 769

20.5.6 配置状态报告 770

20.6 质量管理 772

20.6.1 软件质量模型 772

20.6.2 质量管理计划 774

20.6.3 质量保证与质量控制 776

20.7 人力资源管理 778

20.7.1 人力资源计划编制 778

20.7.2 组建项目团队 780

20.7.3 项目团队建设 781

20.7.4 管理项目团队 784

20.7.5 沟通管理 785

20.8 风险管理 787

20.8.1 风险管理的概念 788

20.8.2 风险的主要类型 789

20.8.3 风险管理的过程 790

20.9 信息(文档)管理 793

20.9.1 软件文档概述 793

20.9.2 软件文档标准 796

20.9.3 数据需求说明 798

20.9.4 软件测试计划 798

20.9.5 软件测试报告 800

20.9.6 技术报告 800

20.9.7 项目开发总结报告 802

参考文献 804

XII

系统分析师教程

XIII

目 录